在数字化浪潮席卷全球的今天,计算机网络已成为社会运转和经济发展不可或缺的基础设施。其开放性、互联性也带来了前所未有的安全风险。从个人隐私泄露到企业数据资产被窃,再到国家关键信息基础设施遭受攻击,网络安全威胁无处不在、无时不在。因此,构建系统、高效的网络安全防护体系,已成为个人、组织乃至国家的核心关切。本文将全方位梳理当前主流的计算机网络安全技术,剖析其原理与应用,旨在描绘一幅清晰的网络空间安全防御图景。

一、边界防护:网络安全的第一道闸门

边界防护技术旨在控制网络内外的数据流动,是传统安全体系的基石。

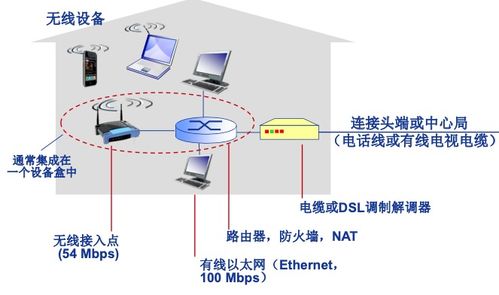

- 防火墙(Firewall):作为最经典的安全设备,防火墙依据预设的安全策略(如访问控制列表ACL),对网络之间的数据包进行过滤,决定其“放行”或“阻止”。它像一位恪尽职守的哨兵,守护着网络边界。现代防火墙已从早期的包过滤、状态检测,演进到下一代防火墙(NGFW),集成了应用识别、入侵防御(IPS)等多种功能。

- 入侵检测与防御系统(IDS/IPS):IDS(入侵检测系统)扮演着“监控摄像头”的角色,通过特征匹配、异常行为分析等技术,实时监测网络或系统中的可疑活动并发出警报。IPS(入侵防御系统)则更进一步,在检测到攻击时能够主动采取阻断、重置连接等措施,实现实时防护。

二、访问控制与身份管理:精准的权限管控

确保只有合法的用户和设备才能访问授权资源,是防止内部威胁和越权访问的关键。

- 身份认证与授权:从简单的“用户名+密码”,到动态口令、生物识别,再到基于公钥基础设施(PKI)的数字证书,认证技术不断强化。授权则通过角色访问控制(RBAC)、属性访问控制(ABAC)等模型,实现“最小权限原则”。

- 网络访问控制(NAC):NAC系统在终端设备尝试接入网络时,会检查其安全状态(如补丁版本、杀毒软件状态),只有符合安全策略的设备才被允许接入并分配到相应权限的网络区域,有效防止“带病”终端成为攻击跳板。

三、加密与数据安全:信息的“隐形铠甲”

保护数据在传输和存储过程中的机密性与完整性,是网络安全的核心目标之一。

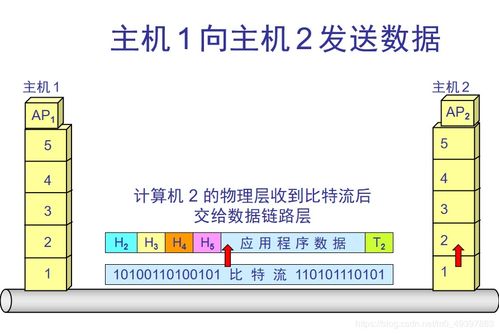

- 传输加密:SSL/TLS协议是互联网上应用最广泛的传输层加密技术,为HTTP(升级为HTTPS)、电子邮件等应用提供了安全通道。IPsec协议则常用于构建安全的虚拟专用网络(VPN),在公共网络上建立加密隧道,实现远程安全接入或站点间安全互联。

- 数据加密:对静态存储的数据进行加密,即使数据被窃取,攻击者也无法直接读取。全磁盘加密、数据库加密和文件级加密是常见手段。

四、深度防御与高级威胁对抗

面对日益复杂的高级持续性威胁(APT)和零日攻击,传统防护手段已显不足,需要更纵深、更智能的防御体系。

- 沙箱(Sandbox)与动态分析:将可疑文件或代码置于一个隔离的虚拟环境中运行,观察其行为(如是否尝试修改系统文件、连接恶意地址),从而判断其是否为恶意软件,尤其擅长检测未知威胁。

- 威胁情报与安全分析平台(SIEM/SOAR):安全信息与事件管理(SIEM)系统负责收集全网各类设备(防火墙、IDS、服务器等)的日志,进行关联分析和可视化呈现,帮助安全人员快速发现攻击线索。安全编排、自动化与响应(SOAR)平台则更进一步,能够将分析、响应流程自动化,极大提升应急响应效率。

- 零信任安全模型:其核心理念是“永不信任,持续验证”。它不再以网络位置(如内网/外网)作为信任基础,而是要求对每一次访问请求,都进行严格的身份验证、设备健康检查和最小权限授权,实现动态的、细粒度的访问控制。

五、端点与云安全:防护阵地的延伸

随着移动办公普及和云服务广泛应用,安全边界变得模糊,防护重点向端点(终端设备)和云环境延伸。

- 端点检测与响应(EDR):部署在终端(PC、服务器等)上的安全方案,不仅提供传统杀毒功能,更能记录端点的详细活动数据,支持对安全事件进行深度调查和快速响应,是发现潜伏威胁的有力工具。

- 云安全:包括云服务提供商自身的安全(基础设施安全、合规性)和用户在使用云服务时需负责的安全(数据加密、身份访问管理、安全配置)。云安全态势管理(CSPM)等工具可帮助用户持续监控和修复云资源配置错误导致的安全风险。

###

计算机网络安全是一个动态、复杂的系统工程,没有一劳永逸的“银弹”。上述主流技术各有侧重,相互补充。一个健壮的网络安全体系,必然是技术、管理和人的有机结合。它需要将边界防护、纵深检测、数据加密、身份管理、智能分析等多种技术分层部署、联动协作,形成立体化的防御纵深。完善的安全管理制度、定期的安全意识培训以及持续的安全运营(SecOps)同样至关重要。面对不断演进的网络威胁,只有保持技术的前瞻性、体系的协同性和响应的敏捷性,方能在数字世界的攻防博弈中立于不败之地。